Einrichtung von Enigmail

Der folgende Screencast verdeutlicht die Erzeugung des Schlüsselpaars und der Sicherheitskopien.Clipinfos: Format OGG, Videocodec THEORA, Audiocodec VORBIS, Größe 5,62 MB, Länge 4:11 Minuten. Playerempfehlung: Videolan Client (VLC)

Ein Schlüsselpaar generieren

Im Thunderbird im Menü OpenPGP und dort "key management" aufrufen.

Mit diesem Dialog kann mensch einfach und schnell ein neues Schlüsselpaar generieren.

Im Key-Manager im Menüpunkt "Generate" die Option "new pair" auswählen. Dort unter "Account / User-ID" die Emailadresse auswählen, für die ein neuer Schlüssel generiert werden soll. Dann unter "Passphrase" das ausgewählte Passwort eingeben (siehe unbedingt den Punkt Passwortsicherheit) und zur Sicherheit nochmals wiederholen. Das Feld "Comment" kann leer bleiben oder irgendeine Beschreibung des Schlüssels enthalten. Dieser Comment wird unverschlüsselt mit übertragen, deswegen sollte hier keinesfalls etwas stehen, dass Rückschlüsse auf die verwendete Passphrase zulässt. Im Feld "Key expires" kann angegeben werden, wie lange der Schlüssel gültig sein soll. "Key does not expire" ist eine gute Wahl. Ein Klick auf "Generate Key" startet die Schlüsselerzeugung. Während der Generierungsprozess läuft kann mensch ein paar Anwendungen starten oder andere Aktivitäten ausführen. Dies erhöht die Entropie im Computersystem und führt damit zu Zufallszahlen von höherer Qualität.

Nach der Schlüsselgenerierung kommt die Aufforderung ein "revocation certificate" zu erstellen. Dieses kann verwendet werden, um den Schlüssel zurückzurufen, beispielsweise wenn er kompromittiert wurde oder ein neuer Schlüssel verwendet werden soll. In diesem Falle sendet mensch das Revocation-Certificate an die Kommunikationspartner_innen und erklärt damit den Schlüssel für ungültig. Es empfiehlt sich also, ein solches Zertifikat zu erstellen und (beispielsweise gemeinsam mit Sicherheitskopien des öffentlichen und des privaten Schlüssels, siehe unten) irgendwo sicher aufzubewahren. Bei Erstellen des Zertifikats muss die Passphrase erstmals verwendet werden. Herzlichen Glückwunsch, das Schlüsselpaar ist erstellt.

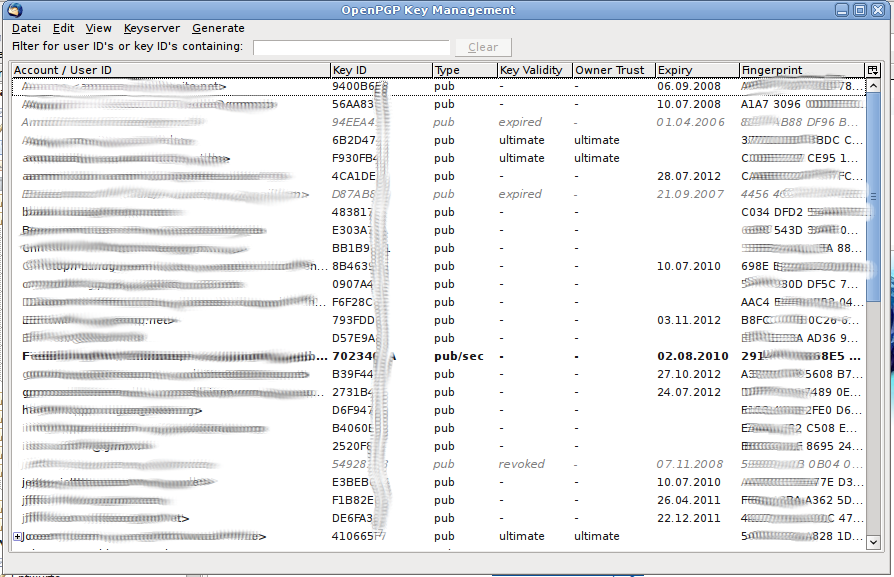

Der Key-Manager

Im Key-Manager werden alle Schlüssel, die sich im Laufe der Zeit ansammeln, übersichtlich gespeichert. Dort lassen sich Key-ID, Fingerprint, Geltungsdauer etc. ablesen. Auch die eigenen privaten Schlüssel können hier eingesehen werden.

public key fingerprint

Der fingerprint eines öffentlichen PGP-Schlüssels besteht aus 10 Blöcken zu je 4 Zeichen. Der Fingerprint wird mittels eines mathematischen Algorithmus (Hash) aus dem öffentlichen Schlüssel generiert. Um die Sicherheit zu erhöhen ist es möglich, nach Erhalt eines öffentlichen Schlüssels die entsprechende Kommunikationspartner_in beispielsweise telefonisch zu kontaktieren und den fingerprint mündlich abzugleichen. So ist sichergestellt, dass wirklich mit dem richtigen public key verschlüsselt wird und nicht eine unberechtigte dritte Person einen gefälschten public key eingeschmuggelt hat.

Beispiel für einen public key fingerprint:

2914 0768 68E5 BC65 80E5 7D4C 60FA 1AA7 7023 405A

In der Praxis wird allerdings meist auf diesen Abgleich verzichtet.

key-ID

Die Key-ID sind die letzten acht Ziffern des fingerprints. Aus praktischen Gründen wird in einigen Fällen lediglich die ID eingesetzt, allerdings ist sie wegen ihrer Kürze nicht dazu in der Lage, einen Schlüssel zweifelsfrei zu identifizieren.

Anmerkungen zur Passwortsicherheit

Hier gehen die Meinungen etwas auseinander, wie lang ein Passwort sein sollte, um wirklich sicher zu sein. Klar ist allerdings, dass es Groß- und Kleinschreibung sowie Zahlen und Sonderzeichen enthalten sollte. Nicht enthalten sein sollten ganze Wörter oder Sätze. Als Eselsbrücke empfiehlt es sich, sich einen Satz zu merken und die jeweiligen Anfangsbuchstaben als Passwort zu verwenden.

Ein Beispiel:

Wegen des "Linksrucks" in der SPD-Führung verlor die Partei 43% bei den Landtagswahlen.

Ergibt als Passwort:

Wd"L"idSPD-FvdP43%bdL.

Dieses Passwort kann als sehr sicher gelten (jetzt natürlich nicht mehr, weil es veröffentlicht wurde). Es hat 22 Zeichen, für unsere Zwecke hier sollte allerdings ein Passwort von mindestens 15 Zeichen Länge völlig ausreichen.

Sicherheitskopien erstellen

Vorweg eine Warnung: Sollte der private Schlüssel verloren gehen oder aber die eigene Passphrase vergessen werden, so gibt es keine Möglichkeit, die so verschlüsselten Emails jemals wieder zu lesen. Deswegen muss mensch sich die Passphrase genau einprägen. Im Falle eines Festplattencrashs oder ähnlichem wären die privaten Schlüssel verloren, daher sollten alle Schlüssel sowie das Revocation-Certificate auf einem externen Medium (bspw. USB-Stick) gesichert werden.

Unter Linux finden sich die entsprechenden Dateien (und auch alle importierten öffentlichen Schlüssel anderer Leute) im Verzeichnis /home/<USERNAME>/.gnupg. Einfach das gesamte Verzeichnis sichern. Unter Windows finden sich die Dateien unter: C:\Dokumente und Einstellungen\<USERNAME>\Anwendungsdaten\gnupg Dabei sollte <USERNAME> durch den eigenen Benutzernamen ersetzt werden.