Funktionsweise

Bei der Email-Kommunikation im Internet stellen sich grundsätzlich zwei Probleme: Das Problem der Privatsphäre und das Problem der Authentizität. Um dies weiter zu verständlichen ist ein kurzer Exkurs in die Funktionsweise des Internets nötig. Verschickt mensch eine Email, so wird diese über verschiedene Server und Router weitergeleitet, bis sie schließlich in der gewünschten Mailbox landet. Jede dieser Vermittlungsstellen empfängt die Mail, erzeugt eine Kopie und leitet diese weiter. Es gilt die Regel: "Every act on the internet is a copy." Aus dieser Tatsache ergibt sich das Problem der Privatsphäre, denn im Prinzip kann jede Vermittlungsstelle auch mehrere Kopien erstellen und diese an beliebig viele weitere Empfänger_innen senden. Dies passiert für Versender_innen und Empfänger_innen unsichtbar. Das zweite Problem der Authentizität ergibt sich ebenfalls aus der Tatsache, dass jede Mail über verschiedene Vermittlungsstellen geleitet wird. Jede dieser Stellen kann theoretisch und praktisch die Email manipulieren.

Das Public-/Private-Key-Verfahren

Das Public-/Private-Key-Verfahren adressiert beide oben genannten Probleme. Es funktioniert so: Wer verschlüsselte Emails senden und empfangen will, generiert sich auf dem heimischen Rechner ein Schlüsselpaar, also zwei Schlüssel, die zueinander gehören. Der öffentliche Schlüssel ist völlig unbedenklich und kann an alle, mit denen mensch in verschlüsselte Kommunikation treten will, verschickt werden. Der private Schlüssel ist wie der Name schon sagt privat und sollte nicht in falsche Hände gelangen. Daher ist dieser Schlüssel zusätzlich mit einer Passphrase geschützt. Der private Schlüssel befindet sich also selbst in nochmals verschlüsselter Form auf der eigenen Festplatte und kann nur durch Eingabe der Passphrase entschlüsselt werden.

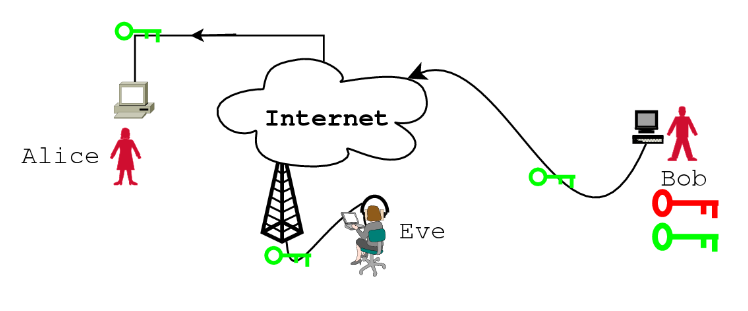

Bob verschickt seinen öffentlichen Schlüssel an Alice. Eve (von englisch "Eavesdropper" - Lauscher_in) kann den öffentlichen Schlüssel problemlos abfangen, das ist aber nicht schlimm.

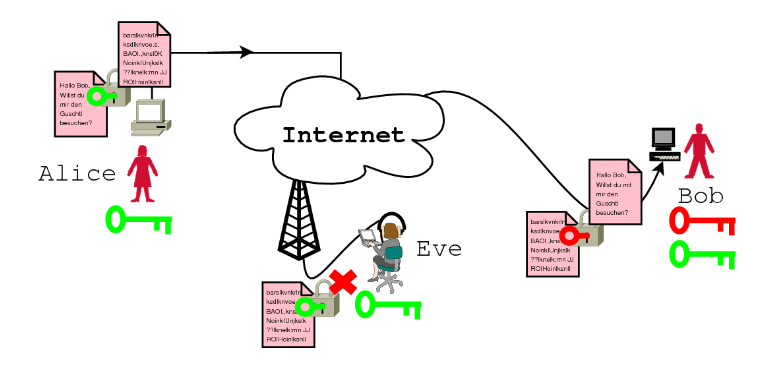

Alice benutzt Bob's öffentlichen Schlüssel um eine Nachricht an Bob zu verschlüsseln. Da nur Bob in Besitz des passenden privaten Schlüssels ist, kann Eve die Nachricht zwar abfangen, aber nicht entschlüsseln.

Verschlüsselte Emails versenden und empfangen

Will ich nun eine Email verschlüsseln, so benötige ich den öffentlichen Schlüssel meiner Kommunikationspartner_in. Mit diesem Schlüssel verschlüssele ich meine Nachricht; das Ergebnis ist ein unleserlicher Zahlen- und Buchstabensalat. Die Empfängerin kann nun mittels ihres privaten Schlüssels, den sie erst durch Eingabe der Passphrase entschlüsseln muss, die Email aufmachen.

Erhalte ich dagegen eine verschlüsselte Mail, so muss ich mit Hilfe meiner Passphrase meinen privaten Schlüssel entschlüsseln und damit wiederum die Email entschlüsseln. Die entschlüsselte Mail erscheint dann wieder im Klartext. Mit diesem Verfahren ist also der Inhalt der Mail auf seiner Reise durchs Netz geschützt. Heutige Email-Programme unterstützen dieses Verfahren, so dass sich der Vorgang des Ver- und Entschlüsselns nutzerseitig auf wenige Mausklicks beziehungsweise die Eingabe der Passphrase beschränkt.

Emails signieren

Um die Authenzität der Email zu gewährleisten, wird im Prinzip das selbe Verfahren verwendet, nur andersherum. Bevor die Email verschickt wird, generiert das Emailprogramm aus dem Inhalt der Email und meinem privaten Schlüssel eine Prüfsumme, die beim Senden mit übermittelt wird. Das Emailprogramm der Empfängerin kann eine mathematische Beziehung zwischen dem Text der Mail, der Prüfsumme und meinem öffentlichem Schlüssel überprüfen. Stimmt diese Beziehung, so ist klar, dass die Prüfsumme nur mit Hilfe meines privaten Schlüssels und nur aus dem vorliegenden Text generiert worden sein kann. Damit kann die Empfängerin feststellen, dass erstens die Email von mir kommt (da nur ich im Besitz meines privaten Schlüssels nebst zugehöriger Passphrase bin) und zweitens, dass am Inhalt der Mail nichts manipuliert wurde.