Anonym im Netz mit TOR

Funktionsweise

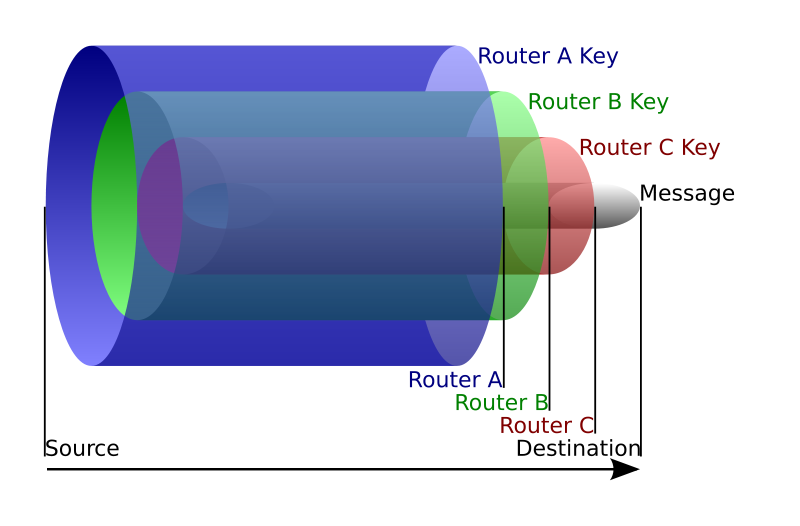

TOR – The Onion Router – ermöglicht das anonyme Surfen im Netz. Die Metapher der „Zwiebel“ im Namen wurde mit Bedacht gewählt und verweist auf das zugrunde liegende Funktionsprinzip. Wird mittels TOR im Internet gesurft, so werden die Pakete, die die gewünschten Informationen enthalten, durch mindestens drei verschiedene Router des TOR-Netzwerkes geschickt. Der Inhalt ist dabei mehrfach und für jeden beteiligten Router einzeln verschlüsselt: Der erste Router kann nur die erste Verschlüsselungsschicht (in der Metapher der äußerste Zwiebelring) entschlüsseln, welche lediglich die nötigen Informationen enthält, um den zweiten Router anzusprechen. Dieser wiederum entschlüsselt die zweite Verschlüsselungsschicht und reicht die Information an den dritten Router weiter, welcher wiederum die Anfrage an den entsprechenden Internetserver weiterreicht. Für jeden der beteiligten Router ist also nur die Adresse des Routers, von dem die Anfrage kam und die Adresse des Routers, an den die Nachfrage weitergeleitet wird, sichtbar. Auf dem Rückweg der Daten passiert dasselbe. Der Weg durch das TOR-Netzwerk hindurch wird dabei zufällig ermittelt. Der Vorteil dieser Methode ist, dass nicht zu ermitteln ist, welche Information von wem abgerufen wird.

[Bildnachweis: http://en.wikipedia.org/wiki/Image:Onion_diagram.svg]

[Bildnachweis: http://en.wikipedia.org/wiki/Image:Onion_diagram.svg]Das TOR-Netzwerk ist nicht prinzipiell vor Angriffen gefeit, dennoch bleibt die Anonymität der Kommunikation auch sichergestellt, wenn einzelne Router im Netzwerk kompromittiert sein sollten, da jede Anfrage per Zufallsprinzip durch mehrere Router geschickt wird. Zusammenfassend lässt sich sagen, dass durch die Verwendung von TOR verhindert wird, dass eine Verbindung zwischen einzelnen Nutzer_innen und abgefragten Informationen hergestellt werden kann. Größtes Problem bei der Nutzung von TOR ist, dass sich die Geschwindigkeit beim Surfen im Netz erheblich verringert.

TOR schützt nicht vor dummem Verhalten

Zu dummem Verhalten zählen wir an dieser Stelle alles, was trotz der Benutzung des Anonymisierungsdienstes Rückschlüsse auf die eigene Identität zulässt. Dazu gehört beispielsweise, Nicknames oder Emailadressen zu benutzen, die zugeordnet werden können. Auch sollte darauf geachtet werden, dass die über TOR hergestellten Verbindungen nochmals mit SSL verschlüsselt werden (siehe oben, Was ist eine verschlüsselte Verbindung), da sonst die TOR-Exit-Node (also der letzte Rechner, den eine Anfrage nach Durchquerung des TOR-Netzwerkes passiert) alle Daten im Klartext mitlesen kann. Es wird vermutet, dass im TOR-Netzwerk bereits einige korrumpierte Nodes (also bspw. von Geheimdiensten betriebene) unterwegs sind. Hinweise auf weitere Gefahren finden sich hier: http://wiki.ubuntuusers.de/Tor/Gefahren

TOR verwenden

Die Verwendung von TOR zum anonymen Surfen ist mittlerweile ziemlich einfach zu bewerkstelligen, der einzige Nachteil besteht in der recht niedrigen Geschwindigkeit. Benötigt wird lediglich die eigentliche TOR-Software und die Firefox-Extension Torbutton. Diese erlaubt es, per Mausklick zwischen einer direkten Verbindung ins Internet und der Verwendung des TOR-Netzwerkes zu wählen. Auf dieser Live-CD ist die nötige Software bereits installiert.

Um TOR zu aktivieren reicht es, im Firefox unten rechts auf „Tor deaktiviert“ zu klicken:

Um zu testen, ob das ganze funktioniert, empfiehlt sich ein kurzer Besuch hier:

http://www.heise.de/netze/tools/ip/

Weicht die dort angegebene IP-Adresse von der eigenen ab, so funktioniert die Anonymisierung. In diesem konkreten Falle ist es für den Webserver heise.de nicht mehr möglich nachzuvollziehen, von welchem Rechner die Anfrage kam.

Links

- Die TOR-Software für Windows, Linux und MAC gibt es hier: http://www.torproject.org/download.html.de. Dort finden sich auch ausführliche Installationsanleitungen.

- Auf http://wiki.ubuntuusers.de/Tor wird detailliert die Installation von TOR unter Ubuntu-Linux beschrieben.

- Auf folgenden Seiten finden sich weitere Informationen über Gefahren bei der Benutzung von TOR und generell Gefährdungen der Anonymität im Netz: http://wiki.ubuntuusers.de/Tor/Gefahren; http://wiki.ubuntuusers.de/Sicherheit/Anonym_Surfen